Хорошо это, или же наоборот плохо, но уже довольно старая и больная тема нашумевших уязвимостей Spectre и Meltdown не всплывала достаточно долго. Тем не менее, это не означает, что последующие годы индустрия совершенно не будет чувствовать никаких последствий от всей этой истории.

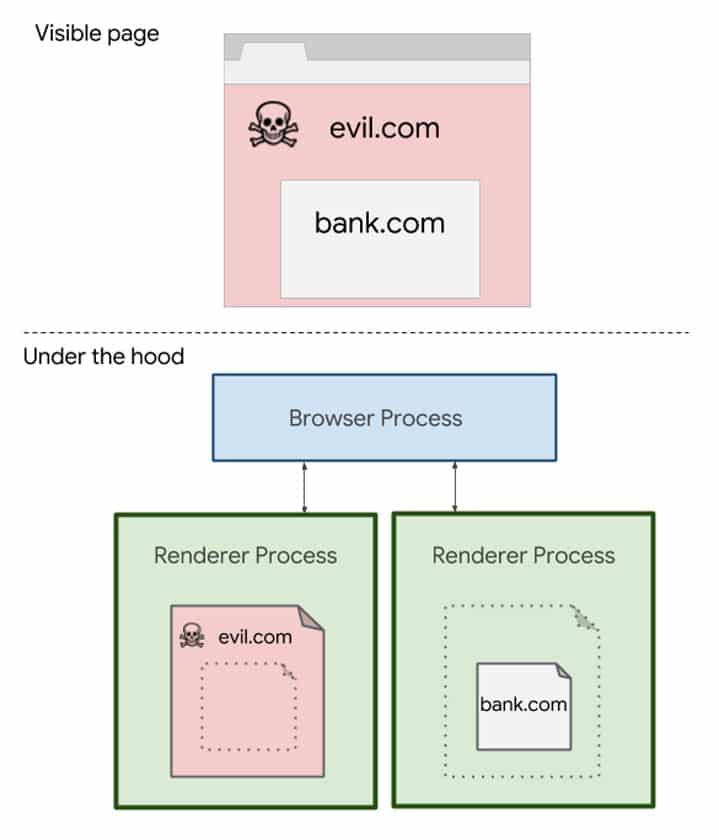

С того самого момента, как упомянутые уязвимости стали более чем публично известны, крупнейшие гиганты отрасли, как аппаратного, так и программного обеспечения ломали голову над поиском решений для данной проблемы. Эта новость, в частности, касается такой компании как Google и уязвимости Spectre. На сегодняшний день, наиболее оптимальным решением, которого удалось добиться «гоголю», является такая фича в Chrome, как «Site Isolation». Если вкратце, принцип данной «заплатки» заключается создании дополнительных процессов, чтобы в случае атаки посредством Spectre на вредоносном сайте из браузера нельзя было получить данные с других открытых сайтов, идущих каждый отдельным процессом. Иными словами, что-то вроде перманентного принципа sandbox, т.е. «песочницы».

А снова вспомнилась эта тема сейчас потому, что если с 63-й версии Chrome эта функция была условно в демо-режиме, и была активна далеко не у всех пользователей, то теперь, она полностью входит в текущую 67-ю сборку браузера для Windows, Mac, Linux и Chrome OS, и является, так сказать, полноценной.

Ну, и о болезненных последствиях для конечного пользователя: больше процессов — больше использование ОЗУ и без того «прожорливым» браузером.

Источник:

Guru3D